fridaUiTools 工具使用说明文档¶

本文是对 安卓自吐的几种方法 的扩充文章,介绍另一个多功能 "缝合怪" 逆向工具的使用方法,其中集成了各个大佬的工具,比如肉丝的万能抓包,小肩膀的自吐脚本,葫芦娃的

ZenTracer代码追踪等等等等,主要是有了界面化操作。

1. 前提准备¶

其实网上的相关文章已经很多了,而且此工具主要以

py语言的PyQt5库开发,所以推荐直接运行github上的源代码即可

- fridaUiTools github 地址

python环境- 安装源码中

requments.txt的依赖库 - 直接运行

kmainForm.py文件即可

注:尽量直接运行源代码,win10 上运行作者编译的 exe 会有各种问题,如果运行源码有问题可以直接改。

2. 简单演示¶

这里就简单演示下自吐功能

2.1. 自吐和抓包演示¶

2.1.1. 运行程序¶

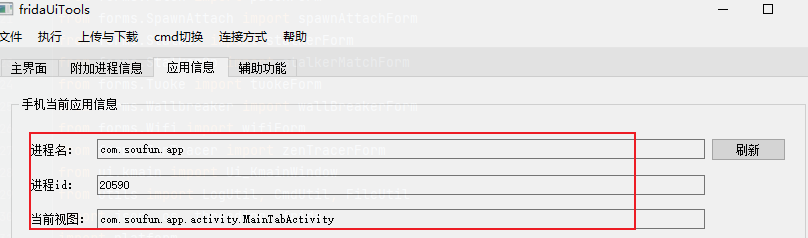

电脑连接手机,运行

kmainForm.py后,点击应用信息就能获取手机当前进程信息了。

2.1.2. 上传 frida-server 文件¶

可能上传会失败,可以手动 adb 上传对用版本的

frida-server,或者修改源码即可。别忘给这个文件加上执行权限!

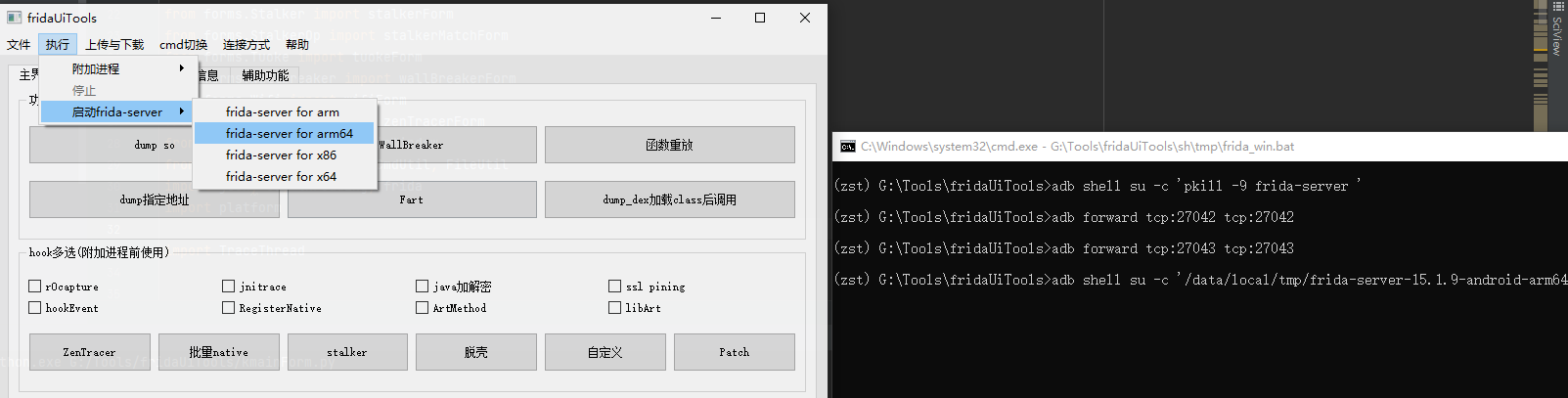

2.1.3. 启动 fs¶

启动 frida-server

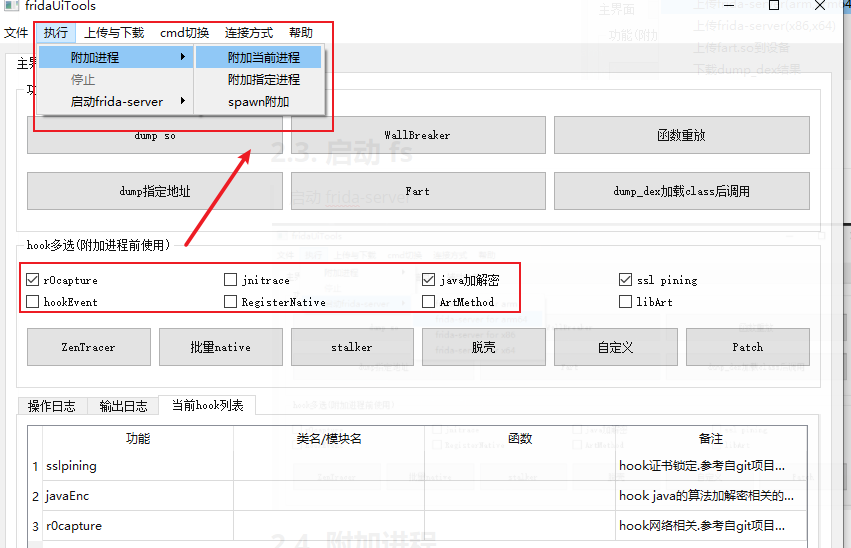

2.1.4. 附加进程¶

先选择需要使用的功能,再附加需要逆向的 app 即可,至于附件选项根据场景具体分析。

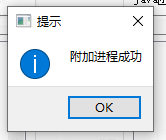

提示附加成功即可。

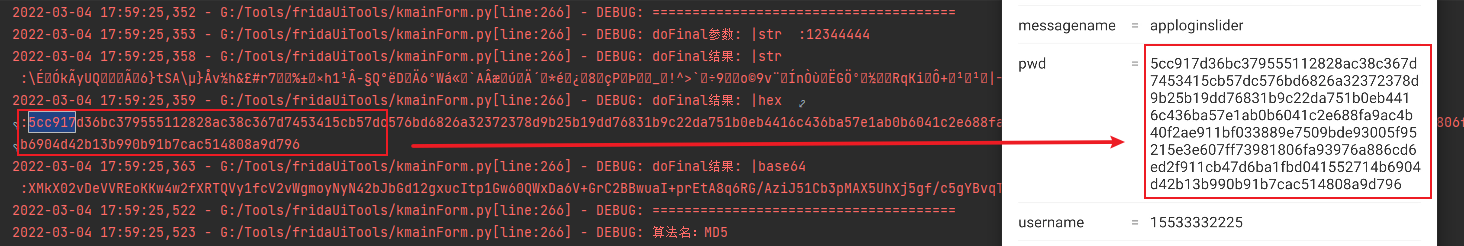

2.1.5. 定位日志结果¶

触发生成参数的方式,这里是登录接口。记得和抓包一起使用,方便定位。

2.2. ZenTracer 演示¶

也可以直接使用 github 上葫芦娃大佬的 ZenTracer 工具,也是有 gui 界面的,同样是操作简单。

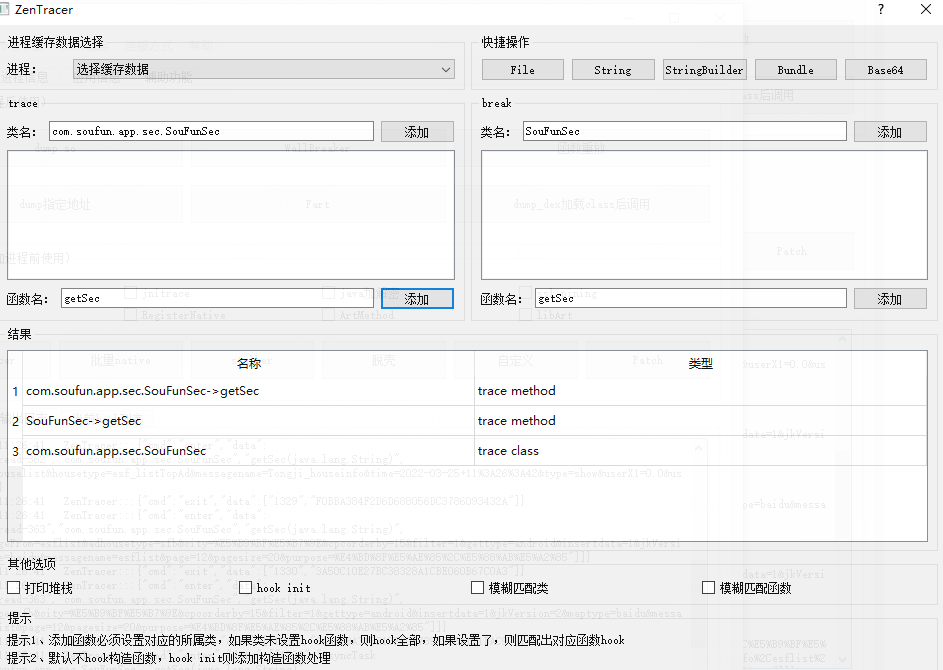

以下操作为房天下 app 的 wirelesscode 参数的代码追踪,来输出 native 的 getSec 方法参数,具体的此 app 逆向步骤请在 房天下wirelesscode参数获取方法 文章中查看。

2.2.1. ZenTracer 配置¶

将需要追踪的方法填入配置中,如下:

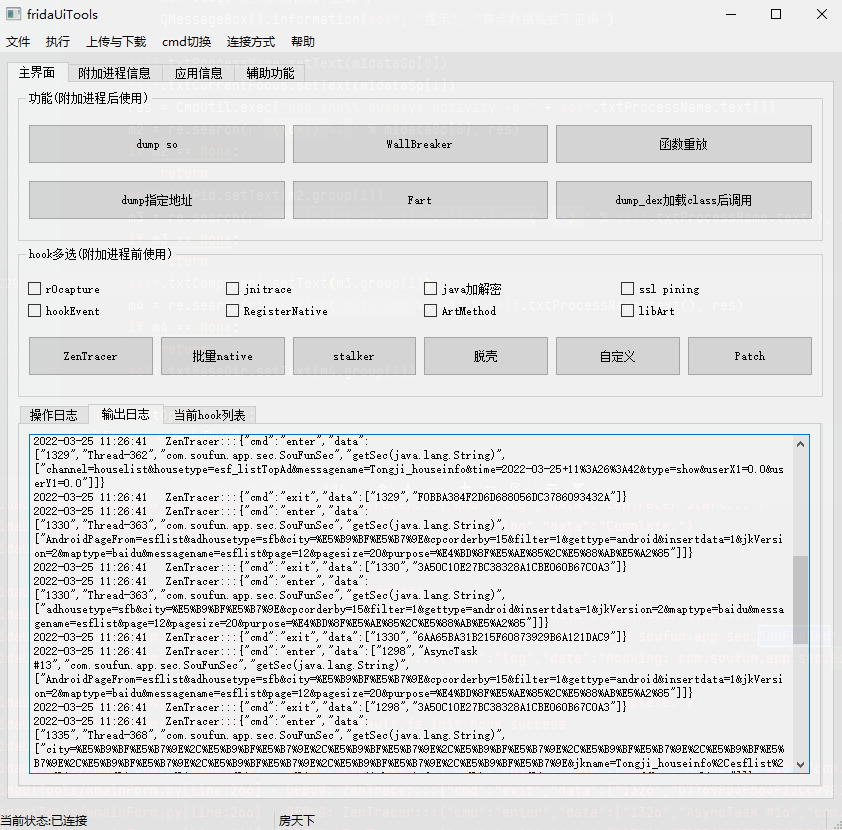

2.2.2. 日志定位¶

查看输出的日志,定位自己需要的方法,图示如下:

4.总结¶

使用此工具前,请尽量熟悉其中各模块的使用,其适用面更广。

此工具可以方便操作 frida 的各种功能,请合理使用。但仍需注意以下几点:

- 尽量使用源码运行,方便调试和修改。

- 每次更换对应功能需要重新附加进程。

- 此工具更多更强的功能,欢迎补充,以后有时间再补充吧。